Breaking News

Popular News

Enter your email address below and subscribe to our newsletter

網路補給站

lsblkjames@stalwart:~$ lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS

sda 8:0 0 124G 0 disk

├─sda1 8:1 0 1M 0 part

├─sda2 8:2 0 2G 0 part /boot

└─sda3 8:3 0 122G 0 part

└─ubuntu--vg-ubuntu--lv 252:0 0 61G 0 lvm //dev/sda3 還是 122G,而 LV 只有 61G → 可用空間尚未加入 LVM/dev/sda → VMware 磁碟檔案大小 124G ✅/dev/sda3 → 分割大小 122G/dev/mapper/ubuntu--vg-ubuntu--lv → 邏輯卷 61G/dev/sda3)/)/ 只是使用了 61Gsudo vgdisplay ubuntu-vgFree PE / Size → 顯示卷組中未分配的空間(你應該看到約 61G)/ 到剩餘空間sudo lvextend -l +100%FREE /dev/ubuntu-vg/ubuntu-lv

sudo resize2fs /dev/ubuntu-vg/ubuntu-lvlvextend → 把卷組剩餘空間全加給 /resize2fs → 擴展檔案系統執行完後:

df -h/ 應該會從 61G → 接近 122G在伺服器上正確設定時區(sudo timedatectl set-timezone "Asia/Taipei")

若未將時區調整到正確時會有下列的問題:

/var/log/syslog)、應用程式日誌、錯誤日誌等。cron 來安排定時任務,而 cron 預設使用系統時區。sudo timedatectl set-timezone "Asia/Taipei"

大部份下載回來的 ubuntu vm image 甚至 VPS 選 ubuntu image 時預設可 SSH 的帳號帳碼皆為 ubuntu 若未修改,很容易遭受暴力攻擊

ubuntu 帳號。ubuntu 是常見目標,若未設密碼或使用弱密碼,很容易被入侵。ubuntu 帳號,當有異常行為發生時,無法追蹤是哪個用戶造成的。sudo passwd ubuntu

修改 Linux 最高權限帳號 root 的密碼是提升系統安全性的重要措施,以下是幾個建議改善的項目:

root 是所有 Linux 系統的預設最高權限帳號,攻擊者通常會透過 SSH 或其他方式暴力嘗試破解 root 密碼。root 密碼過於簡單,可能短時間內就被破解,導致系統完全失守,所以必須設定一組強密碼。root 可以直接透過 SSH 登入,攻擊者只需要知道密碼即可獲得最高權限。root 帳號密碼可能不夠安全,或者其他使用者可能已經知道預設密碼。root SSH 直接登入,只允許其他使用者透過 sudo 提升權限。sudo passwd root

在 Ubuntu Linux Server 上執行 sudo apt update 和 sudo apt upgrade 來更新系統是維持伺服器安全性、穩定性及效能的關鍵步驟。以下是更新系統的主要原因:

apt update && apt upgrade 來修補這些漏洞,避免被駭客利用。bug fixes),避免系統不穩定或當機。apt) 會定期移除舊版套件,若長時間不更新,可能導致安裝新軟體時發生依賴性問題 (dependency issues)。sudo apt update && sudo apt upgrade

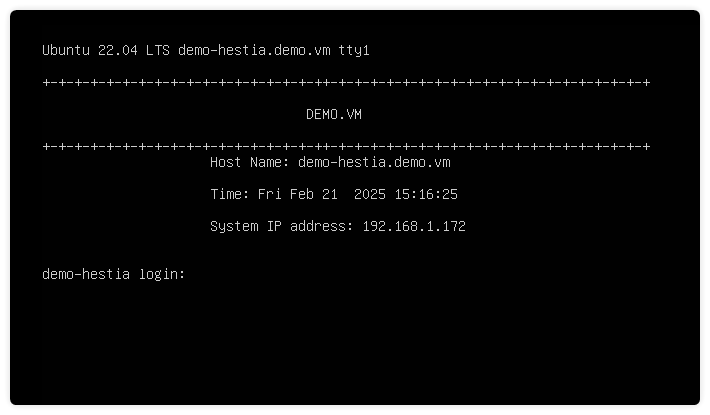

這個設定檔可以在 SSH 登入成功與失敗時顯示設定內容

sudo vim /etc/motd

sudo vim /etc/issue

| 轉義序列 | 說明 |

|---|---|

\d | 顯示目前的日期(格式:Wed Feb 21 2025) |

\t | 顯示目前的時間(格式:14:30:15) |

\s | 顯示作業系統名稱(通常是 Linux) |

\n | 顯示主機名稱(uname -n 的輸出) |

\l | 顯示 TTY 裝置名稱(例如 tty1) |

\m | 顯示硬體架構(例如 x86_64) |

\r | 顯示作業系統核心版本(例如 5.15.0-91-generic) |

\v | 顯示完整的作業系統版本(例如 Ubuntu 22.04.3 LTS) |

\o | 顯示主機的網域名稱(FQDN) |

Ubuntu 22.04 LTS \s \n \l

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-++-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

DEMO.VM

+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-++-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+

Host Name: \n

Time: \d \t

System IP address: \4

新建使用者可以自取名稱,本例為 demo

sudo adduser demo

讓 demo 可以執行 sudo

sudo adduser demo sudo

轉換使用者為 demo

su demo

產生 ssh key

ssh-keygen

產生 authorized_keys 並將公鑰 id_rsa.pub 貼入 authorized_keys

mkdir ~/.ssh

chmod 700 ~/.ssh

touch ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys

cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys

# 將 Linux 上的 username 私鑰 id_rsa 下載到 Windows C:\Users\YourUserName\.ssh>

pscp demo@IP:/home/demo/.ssh/id_rsa C:\Users\YourUserName\.ssh

sudo apt update

sudo apt install -y openssh-serversudo systemctl enable ssh

sudo systemctl start ssh如果你使用的是 LXD/Incus container,有時候 systemd 可能不完全啟動,這時候可以用:

sudo service ssh start或者直接檢查狀態:

sudo systemctl status sshsudo vim /etc/ssh/sshd_config

以下設定:

PermitRootLogin no PubkeyAuthentication yes AuthorizedKeysFile .ssh/authorized_keys .ssh/authorized_keys2 PasswordAuthentication no

設定完成後重新啟動 SSH 就開始生效

sudo service ssh restart

開機自動啟動 SSH

sudo systemctl enable sshd.service

在 PowerShell 連線若遇到下列情況時:

PS C:\Users\jangmingking> ssh devvm-james

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

Someone could be eavesdropping on you right now (man-in-the-middle attack)!

It is also possible that a host key has just been changed.

The fingerprint for the ED25519 key sent by the remote host is

SHA256:qfKGngPUGuyjsafF97WvBFR4t1ESaefNMB0NHqLZZP0.

Please contact your system administrator.

Add correct host key in C:\\Users\\jangmingking/.ssh/known_hosts to get rid of this message.

Offending ED25519 key in C:\\Users\\jangmingking/.ssh/known_hosts:120

Host key for 10.10.10.80 has changed and you have requested strict checking.

Host key verification failed.在 PowerShell 執行:

ssh-keygen -R 10.10.10.80sudo vim /etc/hostname

sudo hostnamectl set-name demo-vm

sudo hostname demo-vm

sudo deluser ubuntu sudo